引言:网络安全的黄金时代

随着数字化转型的深入,网络安全已从IT的“附加项”演变为商业的“生命线”。2023年,对于有志于投身网络与信息安全软件开发的专业人士而言,机遇与挑战并存。本路线图旨在为你描绘一条从入门到精通的清晰路径,助你构建扎实的知识体系,掌握前沿技术,并规划职业发展。

第一阶段:夯实基础(第1-6个月)

这是构建一切专业能力的基石。切勿好高骛远,务必扎实掌握。

- 计算机科学核心基础:

- 编程语言:精通至少一门系统级语言(如 C/C++,理解内存管理、指针)和一门脚本语言(如 Python,用于自动化、工具开发)。

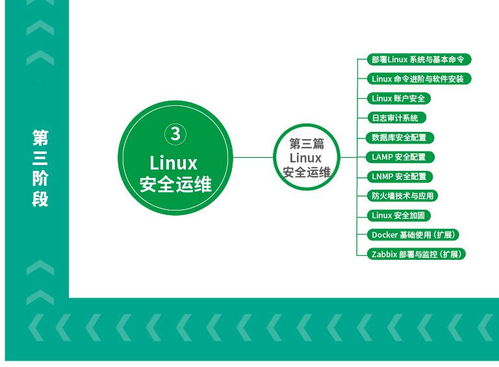

- 操作系统:深入理解 Linux(命令行、系统管理、服务配置)和 Windows 内核基本原理(进程、线程、注册表)。

- 计算机网络:透彻掌握 TCP/IP协议栈、HTTP/HTTPS、DNS、路由与交换等。书籍《TCP/IP详解 卷1》是经典。

- 数据结构与算法:这是写出高效、安全代码的关键,尤其在处理大规模安全数据时。

- 信息安全入门概念:

- CIA三元组:机密性、完整性、可用性。

- 常见威胁与攻击:木马、病毒、DoS/DDoS、钓鱼、社会工程学。

- 密码学基础:对称/非对称加密、哈希函数、数字签名(理解原理与应用场景)。

第二阶段:技能深化与专项突破(第7-18个月)

在基础上,选择一到两个方向进行深入,并开始实践。

- 安全开发核心技能(DevSecOps):

- 安全开发生命周期:将安全融入需求、设计、编码、测试、部署全流程。

- 安全编码实践:

- C/C++:防范缓冲区溢出、整数溢出、格式化字符串漏洞。

- Web:防范OWASP Top 10(如SQL注入、XSS、CSRF),掌握相关防御编码。

- 代码审计与静态分析:学习使用 SonarQube, Fortify, Checkmarx 等工具或自定义规则。

- 依赖项安全:使用 Snyk, Dependency-Check 管理第三方库漏洞。

- 逆向工程与漏洞研究:

- 工具链:熟练掌握 IDA Pro/Ghidra, OllyDbg/x64dbg, Wireshark, Burp Suite。

- 技能:汇编语言阅读、软件调试、协议分析、模糊测试(Fuzzing)。

- 实践:在 CTF比赛 或 漏洞赏金平台 上挑战逆向、Pwn类题目,分析公开的CVE漏洞。

- 防御体系开发与运维:

- 安全工具开发:编写端口扫描器、简易IDS/IPS、日志分析脚本。

- 安全运维自动化:使用 Ansible, SaltStack 进行安全配置基线管理。

- 云安全:学习 AWS/Azure/GCP 的安全最佳实践、身份与访问管理、安全组与网络隔离。

第三阶段:融合进阶与前沿探索(第19-36个月及以上)

成为能够设计体系、解决复杂问题的专家。

- 架构安全与安全设计模式:

- 能够为大型分布式系统设计安全架构。

- 理解零信任网络、微服务安全、API安全网关。

- 掌握威胁建模方法(如STRIDE)。

- 高级领域与前沿技术:

- 云原生安全:容器安全、Kubernetes安全、服务网格安全。

- 移动安全:Android/iOS应用逆向、安全加固。

- 物联网安全:嵌入式设备固件分析、硬件接口安全。

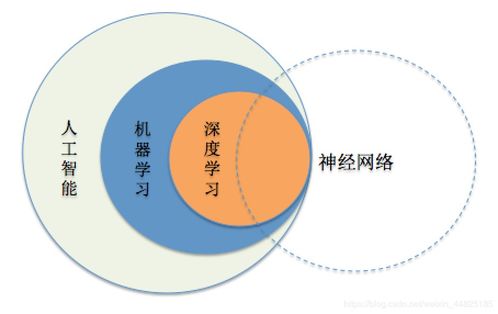

- 人工智能安全:对抗样本、模型隐私保护、AI在安全分析中的应用。

- 软技能与职业发展:

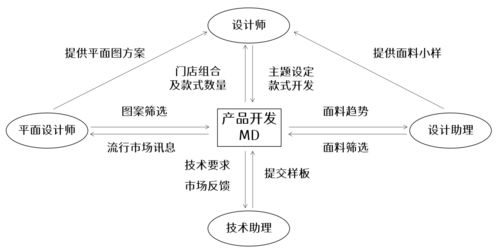

- 沟通与协作:能向非技术人员清晰解释风险,与开发、运维团队紧密合作。

- 项目管理:领导安全项目,管理优先级。

- 持续学习:关注 安全牛、FreeBuf、Seebug、国内外安全会议,跟踪最新漏洞、技术和法规。

- 认证与资质(根据方向选择):

- 开发向:CSSLP(安全软件生命周期专家)。

- 渗透向:OSCP(进攻性安全认证专家)。

- 架构与管理向:CISSP(信息系统安全专家)。

实践平台与资源推荐

- 实验环境:搭建自己的 Home Lab,使用 VirtualBox/VMware, Docker。

- 在线平台:HackTheBox, TryHackMe, PentesterLab, OverTheWire 用于实战练习。

- 开源项目:参与 OWASP 旗下项目、Suricata、Wazuh 等开源安全工具的贡献。

- 社区与资讯:GitHub, Twitter 关注安全大牛,订阅 Krebs on Security, The Hacker News。

一条没有终点的道路

网络安全是一场持续的攻防博弈,技术迭代日新月异。这份2023路线图为你提供了系统的学习框架和方向指引,但真正的成长源于不懈的动手实践、持续的思考和对安全本质的热爱。从今天起,选择一个起点,开始构建你的安全堡垒。记住,最强的安全软件,源于最懂攻击的开发者之手。

(本路线图仅供参考,请根据个人兴趣和市场需求灵活调整学习节奏与重点。)